Come verificare e convalidare file e cartelle di backup

Per informazioni dettagliate sul prodotto, visitare la home page di BackupChain.

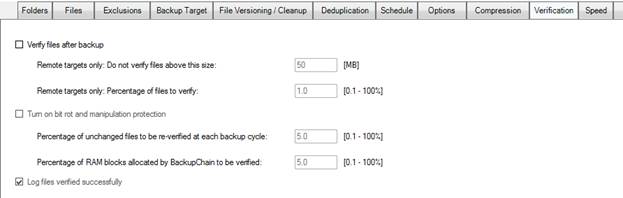

La scheda di verifica offre varie funzionalità per proteggere il tuo Backup:

Si noti che la verifica del backup rallenterà i backup considerevolmente perché i dati devono essere riletti dal supporto di destinazione. In inoltre, la lettura dell’accesso sarà più lenta del solito perché Windows La cache del disco verrà disattivata per quei file e, così facendo, diversi le ottimizzazioni in Windows che velocizzano l’accesso ai file non saranno disponibili, quando Accesso a tali file particolari (questo accesso più lento influisce solo sul in fase di verifica e non è a livello di sistema).

Tuttavia, la verifica del backup è fondamentale durante la gestione dati critici. Quando viene eseguito il backup di un file, il relativo file di backup, che può trovarsi in un viene riletto un formato diverso rispetto al file originale, ad esempio un archivio ZIP. e controllato. Per le destinazioni remote, l’opzione precedente offre un limite di dimensione massima a impedire il download di file di grandi dimensioni anche a scopo di verifica come limite percentuale. Utilizzando il limite percentuale, è possibile limitare, ad esempio, verifica a solo il 5% di tutti i nuovi file per mantenere i backup che terminano più velocemente.

Questa limitazione percentuale ha molto senso, soprattutto per backup di file server di grandi dimensioni e in combinazione con la seconda funzionalità “Attiva la protezione da bit rot e manipolazione”.

Riverifica / convalida dei file di backup

I file sulla destinazione possono essere danneggiati senza il conoscenza. Anche su controller RAID che utilizzano configurazioni mirror, file e I settori possono essere danneggiati senza che il controller se ne accorga. Controller RAID Di solito non confrontare i settori durante la lettura tra diverse unità. Un hardware Il guasto può quindi passare inosservato per un bel po ‘di tempo. Inoltre, i chip RAM possono dati corrotti. RAM contenuta nei dischi rigidi e RAM del server, nonostante ECC tecnologia, può essere danneggiato e il danno può passare inosservato per un bel po ‘di tempo senza produrre sintomi evidenti. Ad esempio, la RAM ECC può essere danneggiata in modo da far sì che i byte vengano scritti correttamente ma all’indirizzo errato a causa per danneggiare il bus degli indirizzi interni del chip. La natura dell’ECC non offre protezione contro tali e altri tipi di difetti. Inoltre, dannoso Il software può crittografare e, a volte, i dipendenti scontenti possono vandalizzare il backup file.

Cogliere tali possibilità entro un tempo e un uso ragionevoli risorse minime in tal modo, BackupChain

offre un’opzione di copertura delle risorse basata sulla percentuale. È possibile specificare di verificare una frazione di RAM utilizzata per l’I/O rispetto ai difetti della RAM e una frazione di file da verificare nuovamente. In caso di destinazioni remote, le opzioni di dimensione della metà superiore dello schermo sono anche preso in considerazione durante la ri-verifica.

La riverifica dei file di backup comporta (download e) lettura Eseguire il backup dell’intero file di backup e verificare la coerenza interna, ad esempio utilizzando i checksum. Questo può essere fatto anche con versioni di backup precedenti di un file Da allora le cose sono cambiate.

Copertura della ri-verifica

Elaborando solo una frazione dei file da riverificare, su A base di ciclo di backup, si distribuisce il lavoro su molti cicli di backup, a Mantieni la quantità di tempo aggiuntivo richiesta al minimo. Questa idea presuppone che tutti i file hanno dimensioni approssimativamente medie e che l’attività di backup viene effettivamente eseguita periodicamente. Inoltre, un’altra ipotesi è che un’eccessiva ri-verifica di file non aiuterà oltre un certo punto, ma quella scelta è tua. Si può Imposta le attività per riverificare il 100% di tutti i file ogni volta, se l’impatto è non prolunga troppo il ciclo di backup. Il vantaggio di un 100% La riverifica è che sarai avvisato immediatamente se la qualità del tuo Il supporto di backup è interessato.

Se scegli di riverificare, diciamo il 5% dei file, assumerà Media di circa 20 cicli di backup per coprire tutti i file una volta. Se l’attività di backup è programmato per funzionare ogni giorno, che sarebbe un ciclo di 20 giorni in cui ogni singolo Il file di backup è stato controllato di nuovo, in media. Se ciò sia fattibile dipende su molti fattori, come il tempo di backup complessivo disponibile, il numero totale di e le loro dimensioni, nonché le velocità di accesso e I/O coinvolte.

La rilettura dei file attualizza i settori

Una grande caratteristica dei dischi rigidi moderni e di livello aziendale, se utilizzato in un RAID o meno, è che la lettura dei settori coinvolge molti interni controlla che vengano eseguiti all’interno del disco rigido. Oltre a BackupChain che controlla il coerenza dei file di backup, il disco rigido stesso rivaluta la qualità di un determinato settore e può decidere di trasferire i dati su quel settore su un settore interno, se necessario.

Vantaggi della verifica e della convalida

Molti utenti preferiscono intuitivamente mantenere brevi i tempi di backup come possibile, ma la loro nozione di fondo è spesso che l’archiviazione digitale è in qualche modo perfetto e non può avere difetti, nemmeno difetti parziali. Nel caso della verifica del backup, il prolungamento del processo di backup è inevitabile; tuttavia Quando i dati hanno un valore molto alto per un’organizzazione si dovrebbe considerare il e i rischi coperti.

Esaminiamo alcune potenzialità. I dischi rigidi possono guastarsi completamente o solo parzialmente. Esiste uno spettro molto ampio di perdita di dati tra il momento in cui un disco rigido rileva internamente problemi hardware e quando in realtà lo segnala al controller e quindi al sistema operativo. Possono verificarsi perdite prima che ci sia la possibilità per il disco rigido di segnalarli.

Quando i file vengono elaborati su un server, i dati viaggiano attraverso vari chip di memoria. Oltre alla RAM del server principale, parte della RAM è incapsulata nei controller, nei dischi rigidi e in altre apparecchiature. Quando viene caricato un file e salvato, viaggia attraverso varie celle e chip RAM. Se solo uno di loro ha un difetto, corromperà il blocco di dati che è stato trasportato al suo interno. ARIETE il danno non è così raro come ampiamente creduto, in parte perché i danni alla RAM e altre forme di putrefazione possono passare inosservate per anni, a meno che non siano specificamente studiate, ad esempio utilizzando il software di controllo RAM. In alcune circostanze “fortunate”, il Il server potrebbe schermata blu e riavviarsi spontaneamente. Anche allora, i segnali di pericolo di un difetto della RAM sono spesso trascurati e scambiati per qualcos’altro, come un Difetto del software o problema del driver. I difetti della RAM sono estremamente difficili da Notare e individuare senza parlare il server offline e in particolare indagare per loro.

La RAM ECC offre una certa protezione contro i guasti a bit singolo, ma non tutti i tipi di danni alla RAM. Come accennato in precedenza, errori di più bit o danni alla gestione degli indirizzi di memoria da parte del chip RAM (bus degli indirizzi) possono causare danno che è difficile da individuare anche per molti software di controllo RAM. Nei dati file, questi tipi di effetti di danno alla RAM possono essere visualizzati come caratteri casuali in aree casuali del file o come caratteri mancanti o sovrascritti. Indirizzo bus Il danno in particolare può aggirare una serie di controlli perché una parola di dati valida in scritto su RAM ma all’indirizzo sbagliato. Ci sono state numerose segnalazioni di tali danni hardware da parte dei nostri clienti. Il denominatore comune era che molti I file sono stati danneggiati senza preavviso per molti mesi prima che il problema fosse ancora notato. Un difetto di RAM che colpisce un file server centralizzato è particolarmente drammatico poiché il server gestisce tutti i file per una vasta gamma di utenti su un giorno base. Ogni volta che un file viene letto o salvato e viaggia attraverso la RAM difettosa, potrebbe essere danneggiato durante l’entrata o l’uscita.

Anche il marciume dei bit che si verifica all’interno dei dischi rigidi può scivolare vari controlli che sono in atto nei componenti hardware e software di un server. Ma anche se un settore viene segnalato come danneggiato da un disco rigido, l’utente Non essere a conoscenza del problema fino a quando il file non viene effettivamente letto. Cioè un settore che appartiene a un file potrebbe andare male, ma se il file non viene mai riletto per intero, Questo non sarà mai notato. Nei dispositivi RAID mirror, un settore danneggiato passano inosservati anche a meno che il settore non sia effettivamente segnalato male dalla guida al controllore. Se si è verificato un bit rot all’interno della RAM del server principale, il file sarà danneggiato sulla strada per l’unità, inosservato, a meno che non venga riletto e Verificato.

La nuova verifica, quindi, ti avvisa della possibilità di un guasto hardware che altrimenti passerebbe inosservato. Ripristinando, BackupChain provoca la rilettura del file e questo dà ai dischi rigidi l’opportunità di Rivalutare l’integrità di ogni settore in cui è archiviato il file. Inoltre, alcuni della RAM utilizzata nel processo viene indirettamente controllata come bene. In alcuni casi, alcuni moderni dischi rigidi di livello enterprise sono in grado di riconoscere un settore fragile e spostare internamente il settore verso un insieme di settori interni. Ma questo processo si verifica solo se viene scansionata l’intera unità specificamente a tale scopo o se il file viene riletto per intero.

Il ransomware è noto per crittografare anche i file di backup. Se i backup sono memorizzati su un dispositivo vulnerabile o sono stati in qualche modo colpiti da un infetto dispositivo, il fatto che i file di backup siano danneggiati può potenzialmente passare inosservato per un bel po ‘di tempo. Per una protezione più intensa contro il caso particolare di ransomware, si prega di contattare il nostro team di supporto per ulteriori raccomandazioni.

Altre esercitazioni di backup

- Software di backup su disco per il backup delle immagini e il backup completo del sistema

- Come ripristinare file e cartelle da un backup di file server

- BackupChain Guida all’uso in italiano

- Come convertire una macchina fisica in una macchina virtuale VirtualBox

- Backup dell’immagine per Hyper-V, VMware, sistema operativo, VirtualBox, sistema, fisico

- Backup e ripristino di VirtualBox delle macchine virtuali passo dopo passo

- Come escludere cartelle e file dalle attività di backup

- Impostazioni di deduplicazione (compressione delta)

- Backup Hyper-V basato su file

- Backup di Hyper-V affidabile e conveniente

- Software di backup della versione con controllo delle versioni dei file

- Procedura: limitare la velocità e la larghezza di banda per le attività di backup

- Considerazioni sul backup e il ripristino dei volumi condivisi cluster

- Immagine su disco: copia l’immagine del disco virtuale sul disco fisico

- Ripristino automatico di Hyper-V nel nuovo percorso o nel percorso originale

- Backup dell’immagine disco a livello di settore (P2V, V2P, P2P, V2V) e modalità di utilizzo

- Verifica del backup del disco e verifica del clone del disco

- Come configurare il server FTP / FTPS BackupChain

- Strategie di backup su disco a livello di settore

- Come personalizzare gli avvisi e-mail HTML per le attività di backup

- Backup Cloud Affidabili e Veloci a un Prezzo Basso

- Come verificare e convalidare file e cartelle di backup

- Aggiunta di singoli file all’attività di backup

- Backup su disco a livello di settore vs. Backup di file vs. Backup di macchine virtuali

- Come ripristinare le immagini disco su dischi fisici